Blog

Kockázatelemzés OT környezetben A leggyakoribb kockázatok és azok elkerülése

![]() Hüvelyes Péter

Hüvelyes Péter

![]() 2023.07.19

2023.07.19

Ismerje meg, hogyan segít a kockázatértékelés az OT rendszerek védelmében, és hogyan kerülhetők el a leggyakoribb kiberfenyegetések az ipari vezérlőrendszerekben.

A ChatGPT és a GDPR viszonya

![]() Hüvelyes Péter

Hüvelyes Péter

![]() 2023.06.15

2023.06.15

Hogyan illeszkedik a ChatGPT a GDPR-hoz? Ismerje meg a mesterséges intelligencia adatkezelési gyakorlatát és a felhasználói adatok védelmével kapcsolatos kihívásokat.

PCI-DSS: a kártyaadatok védelmében

![]() Szalárdi Tamás

Szalárdi Tamás

![]() 2023.05.03

2023.05.03

A PCI-DSS szabvány védi a kártyaadatokat a biztonságos tranzakciók érdekében. Ismerje meg a 4.0 verzió új követelményeit és előírásait!

Filmekből a valóságba: a ChatGPT előnyei és hátrányai

![]() Polyák Bea

Polyák Bea

![]() 2023.04.19

2023.04.19

A ChatGPT nemcsak a kiberbiztonság javítására alkalmas, hanem komoly kockázatokat is rejt, például adathalászat, ransomware és social engineering támadások formájában.

Megjelent a NIS2 irányelvet nemzeti jogba átültető jogszabálytervezet

![]() Tóth Tamás

Tóth Tamás

![]() 2023.04.11

2023.04.11

A NIS2 irányelvet nemzeti jogba átültető törvény új követelményeket határoz meg kockázatkezelés, auditálás és biztonsági osztályozás terén. Készüljön fel időben!

Minden amit tudnod kell a TISAX-ról

![]() Hüvelyes Péter

Hüvelyes Péter

![]() 2023.03.23

2023.03.23

A TISAX tanúsítvány megszerzése biztosítja, hogy az autóipari beszállítók megfeleljenek az egységes információbiztonsági és kiberbiztonsági követelményeknek.

Purple Teaming: a red teaming új megközelítése

![]() Kovács Erik

Kovács Erik

![]() 2023.02.21

2023.02.21

A Purple Teaming a red és blue teamek közötti együttműködés révén hatékonyabb kiberbiztonsági tesztelést tesz lehetővé, feltárva a sebezhetőségeket és javítva a védekezést.

DORA: hatékony és egységes kockázatkezelési gyakorlatok a pénzügyi szektornak

![]() Hüvelyes Péter

Hüvelyes Péter

![]() 2023.02.14

2023.02.14

A DORA rendelet egységesíti az IKT-kockázatkezelést a pénzügyi szektorban, és 2025-től kötelezően alkalmazandó a digitális ellenállóképesség növelése érdekében.

Lépések a NIS2 megfeleléshez

![]() Tóth Tamás

Tóth Tamás

![]() 2023.02.09

2023.02.09

Készüljön fel a NIS2 irányelv megfelelésére! Ismerje meg a szükséges lépéseket a gap assessmenttől a kockázatelemzésen át a fenntartható védelmi intézkedések kialakításáig.

SOAR: az automatizálás biztonsága

![]() Szalai Tamás

Szalai Tamás

![]() 2023.01.17

2023.01.17

A SOAR automatizálja a biztonsági folyamatokat, csökkentve a reakcióidőt és tehermentesítve a csapatokat. Ismerje meg a hatékony incidenskezelés előnyeit!

Kihirdetésre került a NIS 2 Irányelv. Hogyan tovább?

![]() Tóth Tamás

Tóth Tamás

![]() 2023.01.10

2023.01.10

A NIS2 irányelv új követelményeket határoz meg a kiberbiztonságban, különösen a vezetői felelősség és a jelentéstételi kötelezettségek terén.

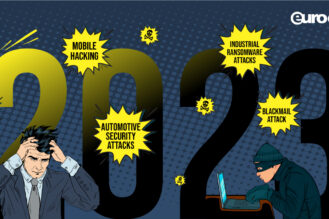

Itt vannak 2023 IT biztonsági trendjei és veszélyei

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2023.01.05

2023.01.05

Fedezze fel 2023 IT biztonsági trendjeit: AI támadások, ransomware, ellátási lánc kockázatok, felhős rendszerek veszélyei, és a modern kiberfenyegetések kezelése.

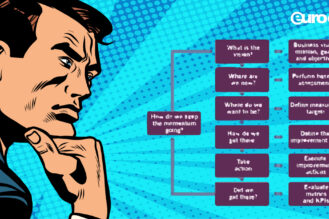

Kiberbiztonsági projektek megközelítése az ITIL 4 Continual Improvement Model alapján

![]() Tóth Tamás

Tóth Tamás

![]() 2022.11.10

2022.11.10

Az ITIL 4 Continual Improvement Model alkalmazása a kiberbiztonsági projektekben strukturált megközelítést biztosít, segítve a folyamatos fejlesztést és hatékony eredményeket.

NetWitness XDR 12: új platform az XDR-iparág jövőjéhez

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2022.11.03

2022.11.03

A NetWitness XDR 12 új platformja átfogó védelmet kínál, gyors fenyegetés-felderítést biztosít és támogatja a biztonsági műveletek automatizációját, egyszerűsítve a kiberfenyegetések elleni védekezést.

Nem minden a technika: így működnek valójában a hacker szervezetek

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2022.10.13

2022.10.13

A hacker szervezetek gyakran nem technikai, hanem emberi tényezőkre épülő támadásokat indítanak. Ismerje meg, hogyan védekezhet a belső fenyegetések és a social engineering ellen!

Biztonsági tudatosítás fontossága

![]() Tóth Tamás

Tóth Tamás

![]() 2022.09.25

2022.09.25

A hatékony biztonságtudatossági programok segítenek megelőzni a támadásokat. Ismerje meg, hogyan lehet oktatásokkal és kampányokkal növelni a felhasználók éberségét!