Riasztástól verdiktig: percek alatt

![]()

![]() 2026.02.20

2026.02.20

A SOC-ok valósága ma: riasztásáradat, egyre komplexebb infrastruktúra, folyamatos lemaradás – miközben a támadók már AI-t használnak arra, hogy gyorsabban és dinamikusabban változtassák a mintáikat. Ebben a környezetben a legdrágább erőforrás a tapasztalt elemző ideje – és épp ezt emészti fel leginkább az incidensek „adatbányászata”: a kontextus összeszedése, az események idővonalba rendezése, és végül a döntés, hogy fals pozitív vagy valós a támadás. (A SOC-terhelés és a riasztásáradat részletes hátteréről korábbi cikkeinkben írtunk – a kapcsolódó cikkeinket cikkünk végén találja.)

Ebben a cikkben egy olyan megközelítést mutatunk be, amely az alacsony hozzáadott értékű, repetitív manuális feladatok átvételét célozza meg: a NetWitness AI Analyst agentic megoldást.

Automatizáció eddig: SOAR és „asszisztens” AI – mi hiányzott?

A SOAR rendszerek ígérete az volt, hogy playbook-okkal automatizálható a security folyamatok jelentős része. A gyakorlatban azonban sok csapatnál ez elakad:

- a playbook-fejlesztés idő- és erőforrás-igényes,

- nehéz a „való élet” elemzői logikáját teljesen leképezni automatizált lépésekbe,

- a környezet és a támadási minták gyorsabban változnak, mint ahogy a folyamatok átírhatók.

A másik irány a beépített, promptolható asszisztens AI volt. Ezek hasznosak, de a szűk keresztmetszet gyakran ugyanaz: az ember.

Egy összetett feladatnál a munkafolyamat sokszor „kérdés–válasz–kérdés–válasz” módon halad, ahol az elemző:

- kitalálja, mit kérdezzen,

- értelmezi a választ,

- újrakérdez, finomít,

- végül összeállítja a sztorit.

Ezzel lassul a kivizsgálás, és a minőség erősen függ a promptolási rutintól.

A következő lépcső: agentic AI a humán szerepkörök mellett

Az agentic megközelítés lényege, hogy a rendszer nem egy-egy kérdésre válaszol, hanem end-to-end feladatokat old meg – úgy, hogy közben végig megmarad az emberi kontroll.

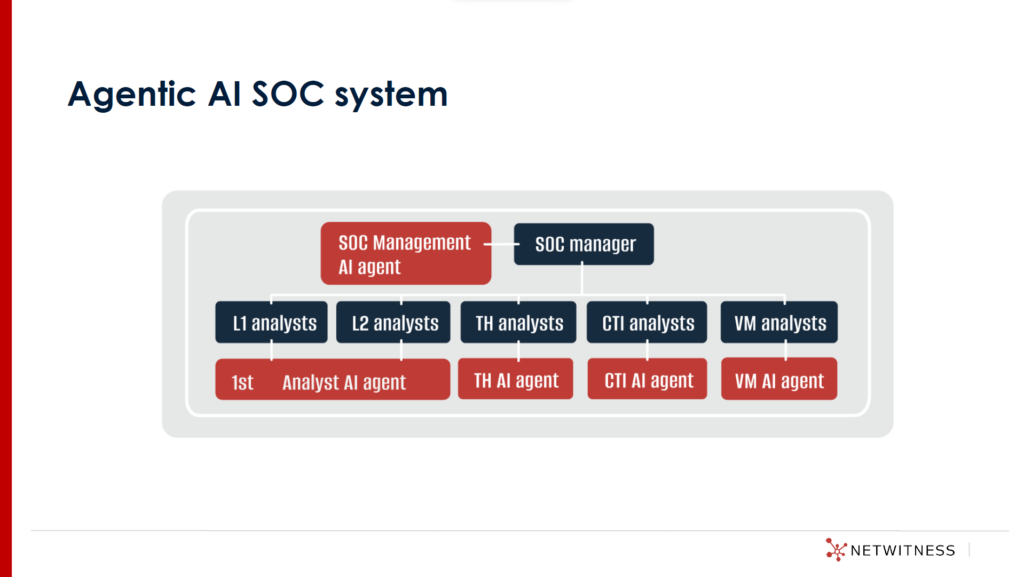

A NetWitness víziója egy olyan AI-ökoszisztéma, amely SOC szerepkörönként képezhető le agentekre:

- Analyst agent (AI Analyst)

- Threat Hunter agent

- CTI agent

- Vulnerability agent

- SOC Manager agent

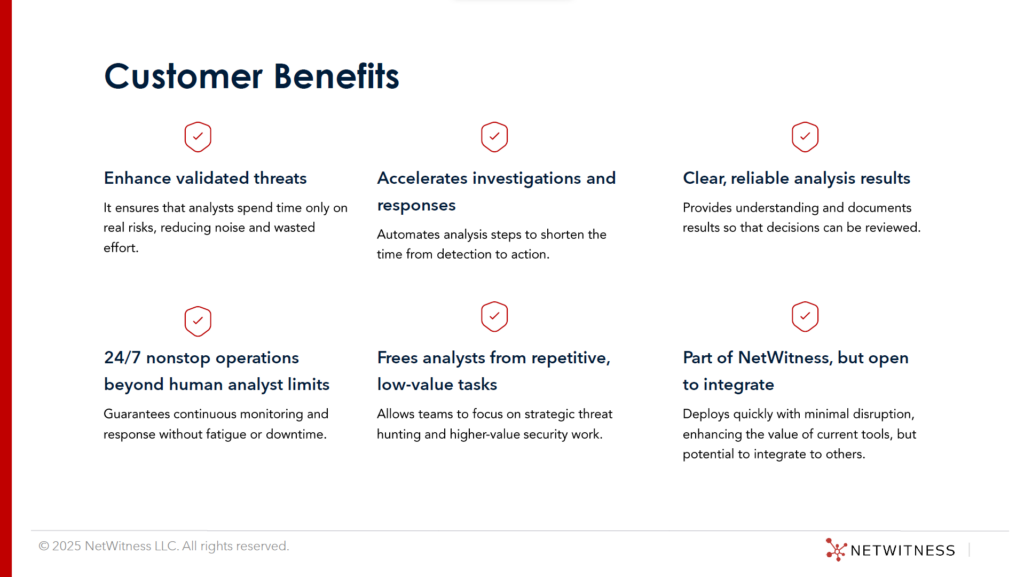

A cél nem kiváltás, hanem a rutinszerű, időigényes elemzői előkészítő feladatok átvétele, hogy a szakértők a magasabb hozzáadott értékű döntésekre és fejlesztésekre fókuszálhassanak. Az agentek ráadásul együttműködnek: az egyik outputja lehet a másik inputja is.

Mi az az AI Analyst – és miben tehermentesíti az elemzőt ?

A SOC elemzők egyik legidőigényesebb feladata az incidens-kivizsgálás.

Egy tipikus helyzet:

- a SIEM jelez, hogy egy gépről kommunikáció ment egy olyan IP felé, ami „károsnak” van tagelve,

- a riasztásban viszont szinte nincs kontextus,

- az elemző elindul adatot bányászni: időben/térben kinyújtja a keresést, eseményeket gyűjt, összerakja a timeline-t és az ok-okozatot.

Ebből akár több órás folyamat is lehet – még akkor is, ha a végén fals pozitív.

Az AI Analyst célja: ezt a kontextus-összegyűjtést és összerendezést elvégezni az elemző helyett, és a döntéstámogatást már egy strukturált riport formájában átadni, amit ha kell, a SOC elemző felül is tud bírálni vagy még jobban utána tud nézni az incidensnek.

Kulcsfunkciók: mitől „elemző” az AI Analyst?

1) Kontextusban gondolkodik (nem izoláltan)

Az AI Analyst nem áll meg a SIEM által közvetlenül az incidenshez kötött eseményeknél.

- időben és térben tágítja a keresést,

- több forrásból gyűjt:

- logesemények

- endpoint események

- hálózati események

2) Enrichment – belső és külső forrásokból

A döntés minőségét nagyban javítja, ha a nyers események mellé értelmezhető kontextus társul:

- publikus CTI információk / threat intel feedek

- belső asset-információk (pl. kritikusság)

- AD / felhasználói és jogosultsági információk

3) Iparági keretrendszerekre támaszkodik

A rendszer nem „szabadon improvizál”, hanem bevált módszertanokra épít:

- NIST

- MITRE ATT&CK

- VERIS

Ez nemcsak a konzisztensebb elemzést segíti, hanem azt is, hogy a riport a SOC nyelvén beszéljen.

4) „Zero-playbook” szemlélet

A klasszikus SOAR-világban incidens-típusonként playbook-okat kell fejleszteni és karbantartani. Az AI Analyst ezzel szemben univerzálisabb megközelítést kínál: a rendszer alapból sokféle incidens-típusban képes vizsgálódni, és igény esetén ügyfélspecifikus kontextussal finomhangolható.

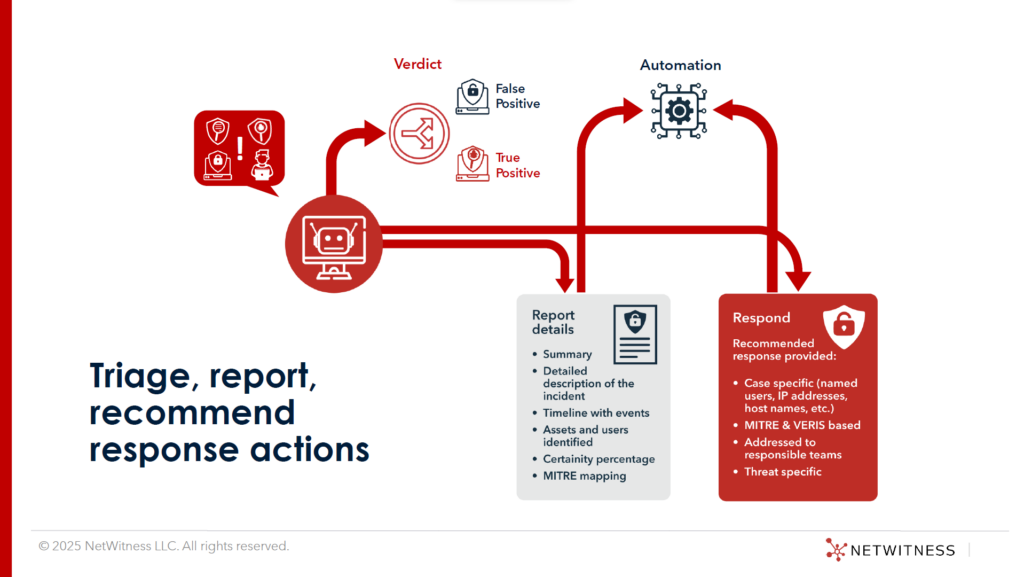

5) Strukturált riport + javaslat

A kimenet nem egy „szöveges válasz”, hanem elemzői munkát kiváltó és döntéselőkészítő csomag:

- magas szintű összefoglaló

- támadási lánc / timeline

- az események értelmezése

- javasolt verdikt: fals pozitív vs. true pozitív

- magabiztossági szint (certainty) és rövid indoklás

- respond guide / ajánlott lépések (folyamatosan fejlesztés alatt)

6) Integrálhatóság

Az AI Analyst API-n keresztül illeszthető más rendszerekhez:

- SOAR

- ticketing

- dashboardok

A riport és a döntési kimenet felhasználható további automatizmusokban.

7) On-prem fókusz, megfelelőségi szempontok

Különösen fontos on-prem környezeteknél (GDPR / compliance), hogy a megoldás nagy része ügyfél-infrastruktúrában futtatható. A megközelítés célja, hogy az LLM-hívások kérdése is idővel minél inkább kontrollálhatóvá váljon (a lehetőségek folyamatos vizsgálata mellett).

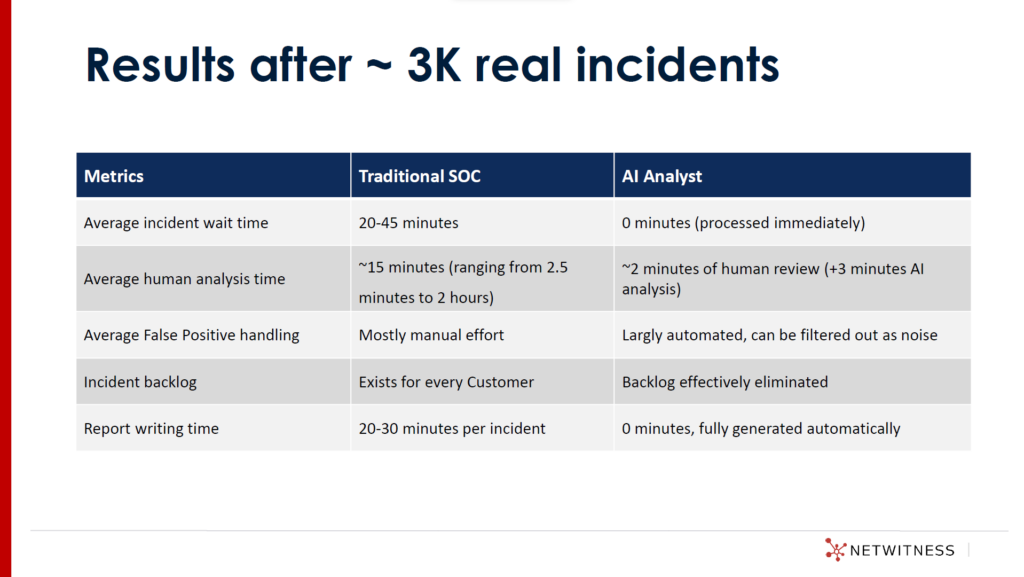

Mit jelent ez számokban? (SOC-operációs hatás)

A tapasztalatok alapján a különbség drasztikus:

- Tradicionális SOC: egy incidens gyakran 20–45 percet is vár csak arra, hogy ránézzen valaki.

- AI Analyst-tel: az elemzés azonnal indul, így a várakozási idő gyakorlatilag 0 perc.

A riport elkészítése a kivizsgálás része, így az elemző már egy kész, strukturált anyagot kap. Egy komplex incidensnél is a cél az, hogy perceken belül döntést lehessen hozni:

- AI alapú elemzés: ~3 perc

- emberi validálás + esetleges kiegészítő keresések: további néhány perc

A gyorsaság mellett a minőség is mérhető:

- több ezer kivizsgált incidens tapasztalata alapján a kritikus fő találatok megbízhatóan előkerülnek,

- ritka esetben előfordulhatnak pontatlanságok, de megfelelő kontroll mellett kezelhetők.

Mit érdemes megérteni ebből a megközelítésből

Egy ilyen megoldás valódi értéke nem önmagában az, hogy milyen típusú munkát vesz le az elemző válláról, hanem az, hogy gyorsabban és megbízhatóbban juttat el a döntésig: strukturált kontextust ad a jelzéshez, priorizálható kimenettel és ellenőrizhető hivatkozási pontokkal.

A SOC-ban az idő nagy része nem a verdiktre megy el, hanem arra, hogy az elemző eljusson odáig, hogy egyáltalán jó kérdéseket tudjon feltenni. Az AI Analyst ezt a szakaszt „összecsomagolja” – és a nyers alert helyett egy olyan anyagot ad, amivel már lehet dolgozni.

1) Jelzésből narratíva: „mi számít és mi nem?”

Egy tipikus riasztás önmagában csak egy tünet (például egy IP, egy folyamat, egy anomália). A hasznos kérdés viszont az, hogy ez hogyan illeszkedik egy támadási láncba – vagy épp miért nem illeszkedik.

Az AI Analyst nem megáll az alertnél, hanem összerakja a kontextust (idő, érintett assetek, kapcsolódó események), és ebből érthető sztorit épít. Ez az a hozzáadott érték, ami manuálisan általában a legtöbb időt viszi el.

2) „Szakmai nyelvre fordítás”: MITRE/VERIS mint közös keret

A második fontos tanulság az egységesítés: amikor az elemzés MITRE taktikák/technikák és VERIS kategóriák mentén van rendezve, az anyag

- gyorsabban átadható (handover),

- könnyebben auditálható,

- és kevésbé függ attól, ki mennyire rutinos az adott típusú incidensben.

Magyarul: nem csak gyorsabb lesz a kivizsgálás, hanem konzisztensebb is.

3) Döntés-támogatás, nem „AI vélemény”: verdikt + certainty + hivatkozható nyomok

A harmadik lényegi elem, hogy a kimenet nem egy szöveges „AI válasz”, hanem egy döntési csomag:

- javasolt verdikt (fals/true pozitív),

- certainty (bizonyossági szint) rövid indoklással,

- és olyan hivatkozási pontokkal (kulcselemek, entitások), amelyek alapján az elemző vissza tud menni a forrás-eseményekhez.

Ez a bizalom szempontjából kritikus: az AI Analyst nem azt kéri, hogy „higgy nekem”, hanem azt adja, hogy ellenőrizni tudd, és célzottan ott mélyíts, ahol valóban szükséges.

Mi volt a hozott két példa közös tanulsága?

A bemutatott esetek két tipikus SOC-helyzetet modelleztek:

- amikor egy látszólag „kicsi” jelzés mögött mégis összeáll egy komolyabb kép,

- és amikor több, külön-külön félrevezető vagy részben fals riasztás együtt adja ki a gyanús mintázatot.

A lényeg nem a konkrét eseménysor, hanem az, hogy az AI Analyst az elemzőt a kutatómunka helyett a döntés felé tolja: perceken belül értelmezhető összefoglalót és ellenőrizhető kapaszkodókat ad, amire az elemző rá tud építeni a saját szakmai kontrollját. Ez különösen akkor érték, amikor az események széttagoltak vagy elsőre jelentéktelennek tűnnek, és emiatt egy komolyabb incidens könnyen „átcsúszhat” a manuális triage-on.

Mit nyer ezzel a SOC?

Gyorsabb döntés, kevesebb backlog

Ha az elemzés perceken belül rendelkezésre áll, az elemző ideje nem a keresgéléssel, hanem a döntéssel és a minél előbbi reagálással telik.

Kevesebb kiégés, több szakmai munka

A monoton adatbányászat helyett jut idő:

- threat huntingra

- detekciók finomhangolására

- playbookok és folyamatok racionalizálására

- proaktív vizsgálatokra

Konzisztensebb vizsgálati minőség

A keretrendszerek (MITRE/VERIS/NIST) szerinti struktúra segít abban, hogy a riportok egységesen értelmezhetők legyenek.

Következő lépés

Ha a SOC-ban a cél a gyorsabb, konzisztensebb és skálázhatóbb kivizsgálás, akkor az AI nem „nice to have”, hanem versenyelőny. A NetWitness AI Analyst úgy ad struktúrát és döntéstámogatást a riasztások mögé, hogy közben megmarad az elemzői kontroll – így a csapat a kritikus esetekre tud fókuszálni, nem a kontextus „összegyűjtögetésére”.

A NetWitness AI Analyst már elérhető. Igényelje a megoldást bemutató előadásunkat most.

Kapcsolódó bejegyzések

Next Gen SOC – Az információbiztonság első védelmi vonala

![]() Dobay Ivett

Dobay Ivett

![]() 2025.11.13

2025.11.13

A jövő biztonsági központja nemcsak reagál, hanem előre lát. A SOC 2.0 új korszakot hoz a szervezeti védelem és információbiztonság világába.

Következő generációs SOC: emberi elemzők vs AI-támogatott működés

![]() Dobay Ivett

Dobay Ivett

![]() 2025.11.20

2025.11.20

Ismerd meg, hogyan dolgozik együtt ember és AI a SOC-ban: automatizált folyamatok, kevesebb teher, jobb döntések és hatékonyabb védekezés.

AI agent az incidenskezelésben: fél év gyakorlati tapasztalatai

![]() Szabó Gábor

Szabó Gábor

![]() 2025.10.02

2025.10.02

A szakemberhiány és a növekvő támadások mellett az AI agent bizonyította: képes gyorsítani a folyamatokat és javítani a kiberbiztonság szintjét.

Új kolléga a SOC csapatban: 3 hónap tapasztalatai AI elemző alkalmazásával

![]() Szabó Gábor

Szabó Gábor

![]() 2025.07.01

2025.07.01

Új AI elemzőnk 3 hónapja dolgozik SOC csapatunkban – tapasztalatainkat, eredményeinket és tanulságainkat osztjuk meg a bevezetés kapcsán.