A GRC lényege és funkciói

![]() Tóth Tamás

Tóth Tamás

![]() 2022.02.01

2022.02.01

Minden időszaknak megvannak a maga népszerű hívószavai, témakörei. Nincs ez másként az IT biztonság területén sem, ahol jelenleg egyre többen szembesülnek a Governance, Risk, and Compliance, vagy röviden GRC fogalmával. Elsőre elég rejtélyes dolognak tűnik, így arra gondoltunk, részletesen kifejtjük, miről van szó valójában, s melyek a GRC általános szervezeti funkciói. Ebben a cikkben több mérvadó nemzetközi forrás felhasználásával mutatjuk be e funkciók lényegét.

Maga a GRC, mint fogalom 2002-ben jelent meg. Elsőként Michael Rasmussen használta a Forrester Research kutatások kapcsán. Elmondása szerint a SOX megfelelés kapcsán merült fel a kifejezés, de azóta a GRC evolúciójának több jelentős állomása is volt már.

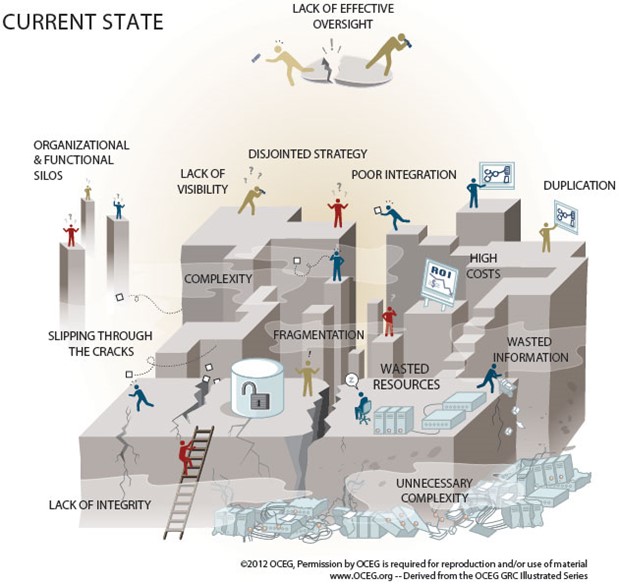

Az OCEG GRC Capability Model

A GRC egy mozaikszó, amely a Governance, Risk, and Compliance szavakat jelöli. Ez magyarul a vállalatirányítási, kockázatkezelési és megfelelési szervezeti funkciókat jelenti. Ha a Governance, Risk, and Compliance (GRC) fogalmát kell meghatározni vagy hasonló kontextusban szóba kerül e három betű, akkor nem lehet elmenni az Open Compliance and Ethics Group (OCEG) féle GRC Capability Model (v3) koncepciója mellett, amely új perspektívába helyezte a GRC-t.

Fontos megjegyezni, hogy a legtöbb alkalommal, amikor GRC-ról beszélünk, akkor nem az OCEG koncepciója szerinti – silók lebontását célzó és úgynevezett “principled performance” elérését vizionáló – GRC koncepciót értjük alatta, hanem a szervezetek hagyományos GRC funkcióira gondolunk, amelyek már az OCEG elgondolása előtt is létezetek és működtek. Éppen ezért e cikk további fejezeteiben a hagyományos GRC funkciókat elemezzük.

Az OCEG GRC Capability Model megalkotta a „principled performance” fogalmát, amelynek nincs magyar nyelvű megfelelője. Ennek víziója az üzlet olyan megközelítése, amely segít a szervezeteknek céljaik megbízható elérésében, miközben a bizonytalanságot kezelik és tisztességesen járnak el:

„Principled Performance: a point of view and approach to business that helps organizations reliably achieve objectives while addressing uncertainty and acting with integrity.”

Az OCEG felfogása szerint a GRC mozaikszó által jelölt kritikus képességek (critical capabilities), a modellben foglalt lépések, illetve ezek megfelelően integrált alkalmazása szükségesek ahhoz, hogy egy szervezet részei együttműködjenek és elérjék a principled performance víziójának célkitűzését. Emiatt a GRC fogalmát gyakran a principled performance definíciójával azonosítják.

Az OCEG fenti illusztrációi megfelelően szemléltetik, hogy a principled performance elérését – leegyszerűsítve – a szervezeti silók akadályozzák. A szervezeti egységek nem egységesen, hanem eltérő módon működnek, külön jelentenek, nem használják következetesen a közös fogalmakat, ami gyengébb hatékonyságot és költséges működést eredményez. A GRC Capability Modelben foglalt lépésekkel viszont megszüntethetők a silók és integrálni lehet a különálló szervezeti egységeket. Az embereken és a folyamatokon túl technológia is szükséges a megvalósításához, amiben a GRC platformok nyújtanak segítséget.

GRC egyes elemeinek értelmezése

Governance

A (corporate) governance témájában a King IV Report on Corporate Governance az egyik legismertebb dokumentum, amely meghatározza vállalatirányítás fogalmát és összegyűjti annak elemeit, valamint bevált gyakorlatát. A King IV szerint a vállalatirányítás „az irányító testület etikus és hatékony vezetési gyakorlata az irányítási eredmények elérése érdekében: etikus kultúra, jó teljesítmény, hatékony kontroll, legitimitás”.

A vállalatirányítást az irányító testület és a menedzsment végzi:

- Az irányító testület leggyakrabban a board of directors (röviden board), amelyet magyarul igazgatótanácsnak fordíthatunk és a tagjai a tulajdonosok érdekeit képviselik, élükön az elnökkel (chair).

- A menedzsment a senior vagy executive management, amely egy jellemzően (C-level) igazgatókból álló, végrehajtásért felelős legfelsőbb szintű testület. Ennek élén a vezérigazgató (angolul chief executive officer – CEO) áll. A menedzsment felelős azért, hogy megszervezze a vállalatot és olyan hatékonyan működjön, hogy el tudják érni a kitűzött célokat és eredményeket.

A King IV által meghatározott üzleti ciklus szerint a vállalatirányítás keretében az irányító testület meghatározza a vállalat működésének stratégiai irányát, majd erről szabályzatokat (policies) és működési terveket (operational plans) fogadnak el, amelyek végrehajtását a menedzsmentnek delegálják. Az irányító testület folyamatosan felügyeli, figyelemmel kíséri a végrehajtást és – amennyiben szükséges – elszámoltatja a menedzsmentet. A King IV által vázolt működés jellemzően az angolszász nagyvállalatokra vonatkozik, az Európában jellemző német modell némileg eltér ettől, a magyar modell pedig a kettő keveréke.

A vállalati célok első hallásra túl általánosnak tűnhetnek, de a Chikán Attila által alkotott vállalati célhierarchia szintjeibe mindannyian tudunk saját példákat hozni a munkahelyünkről vagy ismerős vállalkozásokból. A vállalati célhierarchia alapján a vállalat alapvető célja a fogyasztói igények kielégítése a nyereség elérése mellett, amit az határoz meg, hogy a vállalat mivel foglalkozik, milyen tevékenységeket folytat.

Ezek konkrét megvalósítását – és a növekedési terveket – a tartós távlati célok részletezik, amelyeket közvetlen irányítási célokra bontanak. Az beosztottak szintjén, a hétköznapi legalsó szinten a rövidtávú, operatív célok találhatók.

Risk

Minden tevékenység kockázattal jár, s ez hatványozottan igaz a vállalati működésre. A kockázat fogalmának meghatározásában kulcsfontosságú az ISO 31000:2018 nemzetközi szabvány, amely szerint a kockázat, a bizonytalanság hatása a célokra. A kockázatokat más megközelítésben a potenciálisan negatív események hatásaként és azok bekövetkezési valószínűségeként lehet meghatározni, amelyek technológiai, környezeti, gazdasági és egyéb forrásokból származhatnak.

A kockázatok kapcsán nagyon fontos visszautalni a vállalati célhierarchia alsó és középső szintjeire, mert egy negatív esemény bekövetkezése esetén – például zsarolóvírusos támadás miatti hosszabb leállás – annak következménye (SLA vagy szállítási határidők megsértése, reputáció vesztés, kötbérek fizetése) hátráltatják vagy akadályozzák a vállalatot abban, hogy elérje a tervezett célokat.

A kockázatoknak számtalan besorolása létezik, ezek közül a legáltalánosabb felosztás: üzleti, pénzügyi és működési kockázat kategóriák. Fontos kiemelni ezek közül a működési kockázatokat, mert az információbiztonsági kockázatok is ebbe a kategóriába tartoznak. A működési kockázatok fogalmát a bankok tőkeképzési kötelezettségével kapcsolatban a Basel II. szabályozás határozta meg:

„a nem megfelelő vagy rosszul működő belső folyamatokból és rendszerekből, személyek nem megfelelő feladatellátásából, vagy külső eseményekből eredő veszteség kockázata, amely magában foglalja a jogi kockázatot, de nem tartalmazza a stratégiai és reputációs kockázatot.”

Annak érdekében, hogy a vállalatok elérhessék a vállalatirányítás során meghatározott célokat, koordinált tevékenységekkel kell kezelniük a kockázatokat. Egy egész vállalatra kiterjedő kockázatkezelést az Enterprise Risk Management (ERM) keretrendszer kialakításával és működtetésével lehet megvalósítani, ahova az információbiztonsági kockázatok is becsatornázandók.

Az ERM keretrendszer kialakításakor meg kell határozni a:

- kockázatkezeléssel kapcsolatos szerepköröket és felelősségeket, fórumokat,

- jelentéstétel (reporting) részleteit,

- kockázati mátrixot és annak szintjeit,

- kockázatvállalási szintet,

- kockázatok kezelési lehetőségeit (csökkentés, elfogadás, áthárítás, elkerülés),

- kockázatkezelési tevékenység részfolyamatait: a kockázatok azonosítása (risk identification), elemzése (risk analysis), értékelése (risk evaluation), majd a kezelése (risk treatment).

A megfelelően működő kockázatkezelés legnagyobb előnyei között a tudatos döntések meghozatalát, a szervezet ellenálló képességét (resilience), az elért eredményeket, s ezen keresztül az ügyfelek elégedettségét szokták felsorolni.

Compliance

A compliance, vagyis a megfelelés alatt a vállalatok működésével összefüggő jó gyakorlatokat, az etikai normáknak, jogszabályoknak és szerződéses követelményeknek, továbbá az önkéntesen vállalt kötelezettségeknek való megfelelést értik. Szinte minden irányadó GRC-val kapcsolatos jó gyakorlat (King IV, OCEG GRC Capability Model, COSO) az etikai normákkal kezdődik, s ez bizony nem véletlen. A 2000-es évek elején az USA-t két nagyvállalati botrány rázta meg: az Enron és a Worldcom egyaránt fiktív könyveléssel és a pénzügyi beszámolók manipulálásával bukott le, amit persze megpróbáltak eltitkolni. A botrányok a részvényárak bezuhanásával jelentős pénzügyi veszteségeket okoztak.

E botrányok eredményeként 2002-ben az amerikai törvényhozás megalkotta a Sarbanes-Oxley Act (SOX) törvényt, amely a mai napig hatályban van és előírja az amerikai tőzsdén szereplő vállalatoknak – plusz a világ bármely pontján működő leányvállalataiknak is -, hogy egy etikus, megbízható és átlátható működést biztosító belső kontrollrendszert kell működtetniük, amelyért a vezérigazgató (CEO) és a pénzügyi igazgató (CFO) a felelősek. A belső kontrollrendszerek kialakításánál a COSO Internal Control Framework elvei az irányadók.

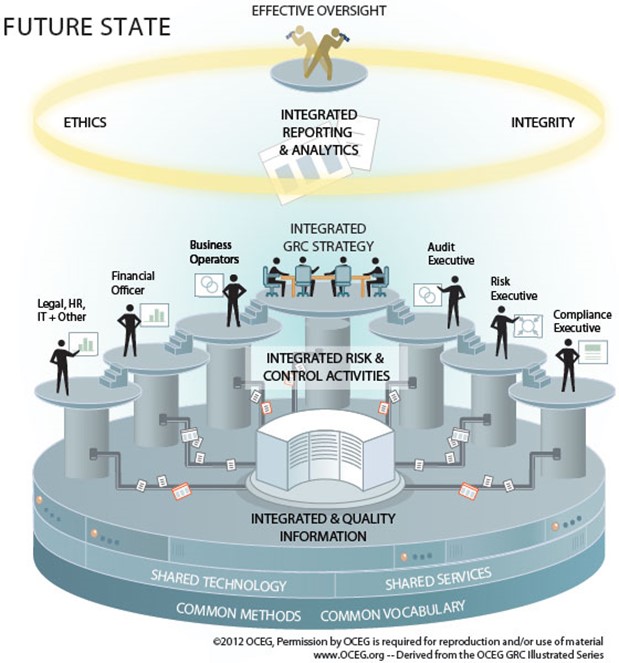

Három védelmi vonal

A GRC-hez szorosan kapcsolódik az Institute of Internal Auditors (IIA) által megalkotott Három Védelmi Modell, amely útmutatást ad a vállalatoknak arra nézve, hogyan szervezzék meg a kockázatkezelési és belső kontroll funkcióikat, mivel ezek komplex és összefüggő területek. A modell a COSO Internal Control Frameworkhöz hasonlóan szintén referencia dokumentummá vált.

Az első védelmi vonalba maga az üzlet tartozik, vagyis a vállalat termékeit és szolgáltatásait nyújtó szervezeti egységek. A hétköznapi működés során elsősorban ezen szervezeti egységeknek kell alkalmazniuk az előírt kontrollokat, ezek tevékenysége nyomán valósulnak meg az irányító testület által kitűzött üzleti célok.

A második védelmi vonalba elsősorban a kockázatkezeléssel, (információ)biztonsággal, megfeleléssel foglalkozó szervezeti egységek tartoznak, amelyek szakértelmükkel támogatják az első védelmi vonal tevékenységét és közreműködnek a kockázatok kezelésében.

A harmadik védelmi vonalba jellemzően a belső audit funkció tartozik, amely ellenőrzi a vállalatirányítás, kockázatkezelés, megfelelés hatékonyságát.

Információbiztonság és GRC

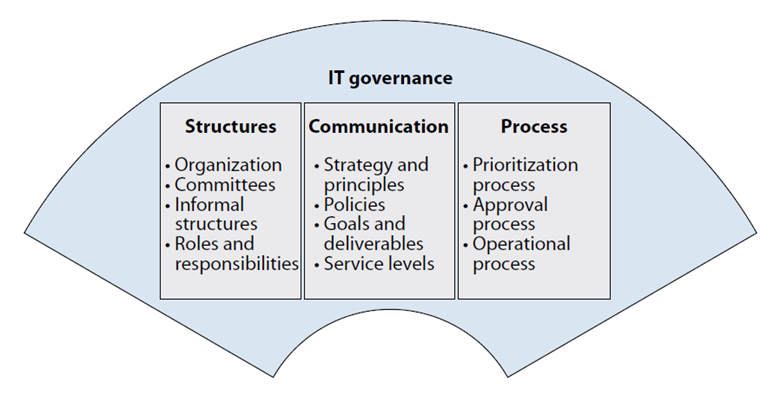

A Forrester Research publikációja az IT GRC-ről nem csak az IT-ra érvényes. Az abban foglaltak az információbiztonsággal kapcsolatos GRC-re is értelmezhetők.

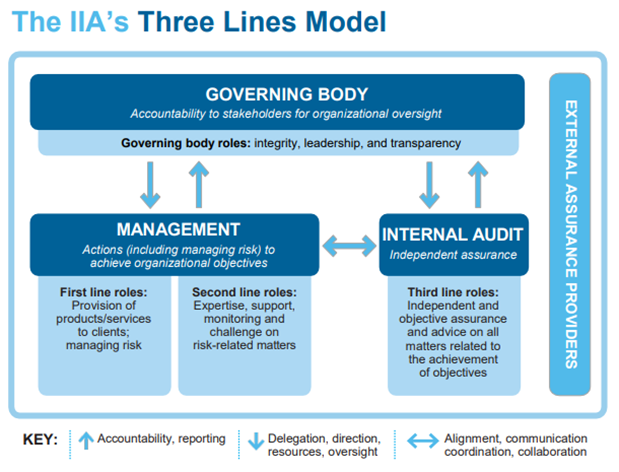

Információbiztonság – governance

Az információbiztonság irányítása során a menedzsmentnek meg kell határoznia az információbiztonságért felelős szervezeti felépítést, amit jellemzően a CISO vezet, az viszont már a szervezet sajátosságaitól és méretétől függ, hogy ő kinek jelent. Ez egy visszatérő és nem eldöntött kérdés.

A szervezeti felépítés kialakítása akkor jelenthet kihívást, amikor egy több országban működő multinacionális vállalatcsoportról van szó, ahol csoportszinten, széles hatókörben kell hatékonyan irányítani a feladatokat és kikényszeríteni a meghatározott szabályokat. Nem ritka, hogy az információbiztonság egy globális szolgáltatóközpontként működik a vállalatcsoporton belül, jellemzően Cyber Defense Center megnevezéssel, de a belső Security Operations Centerek (SOC) is ide tartoznak, vagy az előbbi szervezet részei. A többi területtel történő hatékony együttműködés érdekében bizottságokat, úgynevezett steering committe-ket is létre szoktak hozni, amelyek tagjai az üzemeltetésért, fejlesztésért, üzletmenet-folytonosságért, kockázatkezelésért és megfelelésért, valamint auditért felelős vezetők és beosztottjaik is.

Komoly szervezeteknél a vállalati stratégia része az információbiztonsági stratégia is, amelynek megvalósítása az elvárt viselkedési szabályokat és követelményeket tartalmazó szabályzatok (policy, standard), illetve az előbbiek megvalósításának lépéseit leíró eljárásrendek (procedure) kidolgozásával és betartatásával érhető el. Az információbiztonsági céloknak illeszkedniük kell a vállalati célhierarchiába, akár a napi operatív célokról beszélünk – például információbiztonsági incidensek észlelési és lezárási idejének meghatározása és mérése -, akár egy komolyabb információbiztonsági program elemeiről, mint amilyen mondjuk az IT biztonsági megoldások sikeres bevezetése és a kockázatok kezelése. Az információbiztonsági tevékenységek egyben szolgáltatások is, ezért ezekhez szolgáltatási szintű megállapodás (SLA) is tartozhat, különösen akkor, ha ezeket a tevékenységeket egy kiszervezett szolgáltató vagy a belső szolgáltatóközpont látja el: például a kritikus sérülékenységek patchelését, fiókok tiltását, incidensek kezelését.

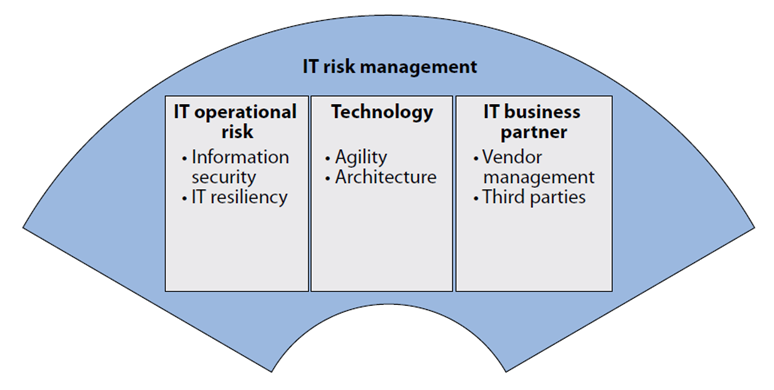

Information security risk management

Ahogyan a cikk korábbi részében említettük, az információbiztonsági kockázatok a működési kockázatok kategóriájába tartoznak, de ez a besorolás szervezetenként eltérhet. Egy a fontos: az információbiztonsági kockázatokat nem lehet külön silóban kezelni és értékelni, a hatékony és eredményes működés érdekében azokat a szervezet ERM keretrendszerébe kell beilleszteni és azon keresztül működtetni. Az információbiztonsági kockázatokra és domainekre mindenki tud példákat mondani, így ezekre külön nem térünk ki.

A viszonylag éretlen szervezetek esetében az ISO/IEC 27001 bevezetésnél előfordul, hogy nincs szervezeti vagy egyéb kockázatkezelés. Ilyenkor csak az információbiztonsági kockázatok kezelése valósul meg, vagy legalábbis azoknak kellene megvalósulnia. Utóbbi esetben egy fejlődő szervezet jól működő információbiztonsági kockázatkezeléséből kifejlődhet egy szélesebb körű, más területeket is lefedő szervezeti kockázatkezelés.

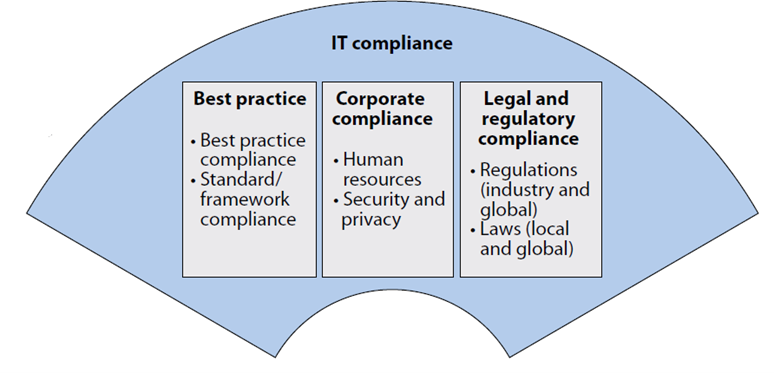

Information security compliance

Az információbiztonsági megfelelés meglehetősen komplex. Több közös, illetve több iparáganként, működési területenként eltérő eleme van. Szinte minden vállalat valamelyik best practice és/vagy ismert keretrendszer szerint alakítja ki kontrolljait és működését. Az egyik ilyen alap az ISO/IEC 27000-es szabványcsalád, de széles körben elterjedt a NIST Cybersecurity Framework (CSF) is, amelynek – az elvárásoktól függően – önkéntesen vagy kötelező jelleggel meg kell felelnie egy vállalatnak.

Ez tovább bonyolódhat, ha a vállalat beszállítója a német autógyáraknak, ami magával vonja a TISAX megfelelést, vagy éppen kártyaadatokat dolgoz fel és emiatt a PCI-DSS követelményei vonatkoznak rá. Ha egy vállalatcsoport tagjáról van szó, akkor annak nagy valószínűséggel – a többi terület mellett – az anyavállalati vagy csoportszintű információbiztonsági követelményeknek is meg kell felelnie.

A követelmények további jelenetős forrásai a jogszabályok. Ezen a területen nem mehetünk el szó nélkül az EU-s adatvédelmi rendelet, a GDPR mellett, de a szakmában ismert az állami és önkormányzati szervezetekre és a létfontosságú rendszerelemekre (kritikus infrastruktúra) vonatkozó terjedelmes szabályozás (Ibtv. és végrehajtási rendelete), illetve a pénzintézetek és biztosítók ágazati szabályozása, a kapcsolódó MNB ajánlásokkal is. Ezt még lehet fokozni: a Forrester Research ábrája nem tartalmazza a beszállítói követelményeket, így a vállalatra az ügyfelekkel kötött szerződések mellékleteként még számos kontroll alkalmazását írhatja elő, de ha egy szervezet megfelel az előzőekben felsorolt források jelentős részének, akkor a beszállítói követelmények között már általában nincs sok újdonság.

Összegzésül

A cikkben bemutatott GRC részterületek ismertetése és összefoglalása egy több hónapos folyamat eredménye, ám ez még mindig csak a felszín, mivel az OCEG GRC Capability Model számos további érdekességgel és tanulsággal szolgálhat.

Az információbiztonsági GRC egy rendkívül komplex terület, melynek minden eleme összefügg a többivel. Példaként: a megfelelési követelmény előírja a kockázatkezelést és az információbiztonsággal kapcsolatos szerepkörök kijelölését, szabályzatok kialakítását, naprakészen tartását és különböző technológiai kontrollok alkalmazását. Ugyanakkor a követelményektől független kockázat, ha a felsoroltak nincsenek meg vagy épp nem működnek. Kockázatot azonban nem lehet eredményesen kezelni, amennyiben az egész információbiztonsági terület nincs megfelelően menedzselve. Az egésznek csak akkor van hozzáadott értéke, ha nem papírgyártás történik, hanem valóban működtetik a három betű mögötti elemeket.

Ördögi körnek tűnhet, de szerintünk korántsem olyan rossz a helyzet. Az információbiztonsági GRC területen történő sikeres működéshez egy széleskörű, holisztikus látásmódra van szükség, bármennyire elcsépeltnek tűnik is e fogalom. Ismerni és érteni kell a technológiai kontrollokat, de ezen felül át kell látni a követelményeket tartalmazó szabványokat és jogszabályokat, illetve a kockázatkezelést egyaránt. A felsoroltak logikai háttere és összefüggései állandók, csak a részletek térnek el.

Nagyvállalati környezetben a megértésen túl elengedhetetlen a már említett GRC platform használata is, amelynek segítségével az összes felsorolt elem rögzíthető és kezelhető.

Érdekel hogyan tudja a fentieket segíteni és támogatni egy GRC platform? Mi az RSA Archer megoldását használjuk a munkánk során. Iratkozz fel, hogy értesítést küldjünk!

A cikk forrásai:

- OCEG GRC Capability Model 3.0

- ISO 31000:2018 Risk Management – Guidelines

- COSO Internal Control Framework

- King IV Report on Corporate Governance

- Forrester Research: Defining IT GRC (Khalid Kark, Marc Othersen, and Chris McClean)

- Chikán Attila: Vállalatgazdaságtan