Zero Trust megközelítés: Miért válik egyre fontosabbá a belső fenyegetések elleni védelem?

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2024.11.21

2024.11.21

A kiberbiztonság világa folyamatosan változik és fejlődik, ahogy a fenyegetések egyre kifinomultabbá válnak. A mai szervezetek számára már nem elegendő csak a külső támadásokkal szemben védekezni; egyre inkább szükségessé válik a belső fenyegetések elleni védekezés is. Ebben a kontextusban a „Zero Trust” megközelítés, vagyis a nulla bizalom elve, egyre népszerűbbé válik, mivel hatékony megoldást kínál a belső és külső fenyegetések elleni védelemben.

Mit nevezünk Zero Trust megközelítésnek?

A Zero Trust megközelítés lényege, hogy semmilyen felhasználónak vagy eszköznek nem adatik meg automatikusan a bizalom, függetlenül attól, hogy a hálózaton belül vagy azon kívül helyezkedik el. Ez azt jelenti, hogy minden hozzáférési kérelmet, akár belső, akár külső forrásból érkezik, alaposan ellenőrizni kell, mielőtt hozzáférést biztosítanánk a vállalati erőforrásokhoz.

Miért fontos a belső fenyegetések elleni védelem?

A belső fenyegetések – legyen szó rosszindulatú alkalmazottakról, gondatlanságból elkövetett hibákról, vagy egy kompromittált belső eszközről – komoly kockázatot jelentenek a szervezetek számára. Mivel ezek a fenyegetések gyakran a vállalat belső rendszereiből származnak, nehezebb észrevenni és megállítani őket, mint a külső támadásokat.

A Zero Trust megközelítés célja, hogy minimalizálja a belső fenyegetések okozta kockázatokat azáltal, hogy minden egyes hozzáférési kérelmet ellenőriz, és biztosítja, hogy csak a megfelelő jogosultságokkal rendelkező személyek férhessenek hozzá az érzékeny információkhoz.

A NIS2 irányelv és a Zero Trust megközelítés összefüggései

Az Európai Unió NIS2 irányelvei a kritikus infrastruktúrákat működtető szervezetek számára kötelező érvényű szabályokat határoznak meg a kiberbiztonság terén. A NIS2 célja, hogy javítsa a szervezetek ellenállóképességét a kiberfenyegetésekkel szemben, és biztosítsa, hogy képesek legyenek gyorsan és hatékonyan reagálni az incidensekre.

A NIS2 irányelvek számos területre kiterjednek, beleértve a kockázatkezelést, az incidensreagálást, a folyamatos monitorozást és a jelentéstételt. Ezek a követelmények egyértelműen összhangban vannak a Zero Trust megközelítés alapelveivel, amelyek célja, hogy minden hozzáférést és tevékenységet folyamatosan ellenőrizzenek és biztosítsanak.

Palo Alto Networks és a Zero Trust megközelítés

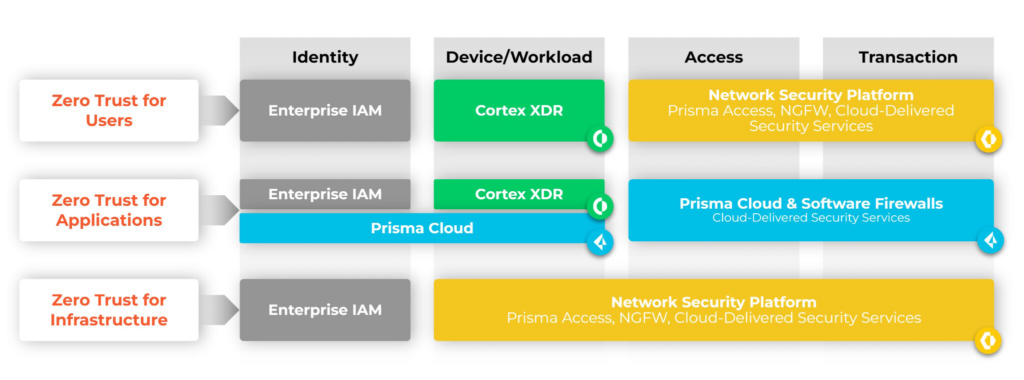

A Zero Trust megközelítés sikeres megvalósításához elengedhetetlen egy erős és átfogó kiberbiztonsági stratégia, amely magában foglalja az összes hálózati és felhőalapú erőforrás védelmét. A Palo Alto Networks vezető szerepet játszik ezen a területen, olyan megoldásokkal, amelyek segítenek a szervezeteknek a Zero Trust architektúra kialakításában és fenntartásában.

1. Prisma Access és Prisma Cloud

A Palo Alto Networks Prisma Access és Prisma Cloud megoldásai lehetővé teszik a szervezetek számára, hogy biztonságosan kezeljék a felhőalapú és hibrid környezetekben zajló forgalmat. Ezek a megoldások lehetővé teszik a folyamatos ellenőrzést, azonosítást és hitelesítést, ami alapvető a Zero Trust megközelítés szempontjából. A felhasználói tevékenységek folyamatos figyelemmel kísérése és a valós idejű válaszadás biztosítja, hogy minden gyanús tevékenység azonnal kezelhető legyen.

2. Next-Generation Firewall (NGFW)

A Palo Alto Networks NGFW megoldásai olyan funkciókkal rendelkeznek, mint a dinamikus felhasználói és eszközprofilozás, ami lehetővé teszi a Zero Trust elvek szerinti hozzáférés-ellenőrzést. Az NGFW-ek képesek valós idejű fenyegetésfelismerésre és -megelőzésre, miközben folyamatosan monitorozzák a hálózati forgalmat, hogy azonosítsák és blokkolják a potenciális fenyegetéseket.

3. Cortex XSOAR

A Palo Alto Networks Cortex XSOAR platformja egyesíti az automatizációt és az intelligens incidenskezelést, hogy a szervezetek gyorsabban és hatékonyabban reagálhassanak a belső és külső fenyegetésekre. A Zero Trust megközelítés keretében a Cortex XSOAR képes azonosítani a gyanús tevékenységeket, és automatikusan kezdeményezni a szükséges lépéseket a fenyegetések elhárítása érdekében.

Hogyan kezdjünk hozzá?

A Zero Trust megközelítés megvalósítása nem egy egyszeri projekt, hanem egy folyamatos folyamat, amely átfogó tervezést és folyamatos fejlesztést igényel. A szervezeteknek először is alaposan fel kell mérniük a jelenlegi kiberbiztonsági helyzetüket, majd azonosítaniuk kell azokat a területeket, ahol a Zero Trust megközelítés bevezetése a legnagyobb előnyt hozhatja.

A Zero Trust megközelítés megvalósítása érdekében a következő lépések ajánlottak:

- Azonosítsuk a kritikus erőforrásokat és adatokat: Határozzuk meg, mely eszközök és adatok a legfontosabbak a szervezet számára, és biztosítsuk, hogy ezekhez csak a megfelelő jogosultságokkal rendelkező felhasználók férhessenek hozzá.

- Hozzunk létre egy erős hitelesítési és hozzáférés-kezelési rendszert: Alkalmazzuk a többfaktoros hitelesítést (MFA) és a legszigorúbb hozzáférés-kezelési szabályokat.

- Monitorozzuk folyamatosan a hálózati forgalmat és felhasználói tevékenységeket: Használjunk olyan eszközöket, mint a Palo Alto Networks NGFW és Prisma megoldások, amelyek valós idejű felügyeletet és reagálást biztosítanak.

- Automatizáljuk az incidenskezelést: Implementáljunk automatizált rendszereket, mint a Cortex XSOAR, hogy gyorsan és hatékonyan reagálhassunk a felmerülő fenyegetésekre.

A Zero Trust megközelítés nem csupán egy újabb biztonsági trend, hanem alapvető változást jelent abban, ahogyan a szervezetek a kiberbiztonságot kezelik. A belső fenyegetések elleni védelem ma már nem választható, hanem alapvető szükséglet, különösen az egyre összetettebb és globalizáltabb digitális környezetben. A Palo Alto Networks által kínált megoldások segítségével a szervezetek hatékonyan védekezhetnek mind a belső, mind a külső fenyegetésekkel szemben, biztosítva ezzel a vállalati adatok és erőforrások biztonságát.