Ransomware alapok, avagy a zsarolóvírusok térhódításának története

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2021.04.15

2021.04.15

Lassan nosztalgiával gondol vissza az ember az egykori DOS-os vírusokra, amelyek ugyan kalandosabbá tették az IT szakemberek életét, de a legtöbb átlagfelhasználó sosem találkozott velük, csak a róluk szóló horror-sztorikkal (kivételt talán csak az iskolai számítógépek jelentettek, amelyeken valahogy mindig megjelent egy-egy képviselője a kor malware-inek). Aztán a digitális kártevők rohamos fejlődésnek indultak, s mára a kiberbűnözők népszerű, napi szinten használt eszközévé váltak. Mostanság ezen bűnös eszköztár legnépszerűbb darabjai a különféle zsarolóvírusok, avagy a ransomware programok.

Nem ma kezdték

A ransomware őrület ugyan a 2000-es években burjánzott el igazán, de valójában már a 90-es évek előtt is velünk voltak ezek a malware-ek. Az első zsaroló kód 1989 decemberében látott napvilágot és fertőzött flopi lemezeken terjedt, amelyeket – körülbelül 20 ezer példányban – egy AIDS konferencia résztvevőinek kézbesítettek. A lemezeket AIDS Information – Introductory Diskettes címkével látták el, hogy növeljék a támadás hatékonyságát, s – az emberi kíváncsiság végett – minél biztosabb legyen, hogy a címzett megnézi majd a lemez tartalmát. Aki így tett, egy üzenttel szembesült, mely szerint 189 dollárért (USD) cserébe újra hozzáférhet titkosított adataihoz. Így kezdődött, de mára, hatékonyság tekintetében jelentősen túlnőttek a zsarolóvírusok az ősökön.

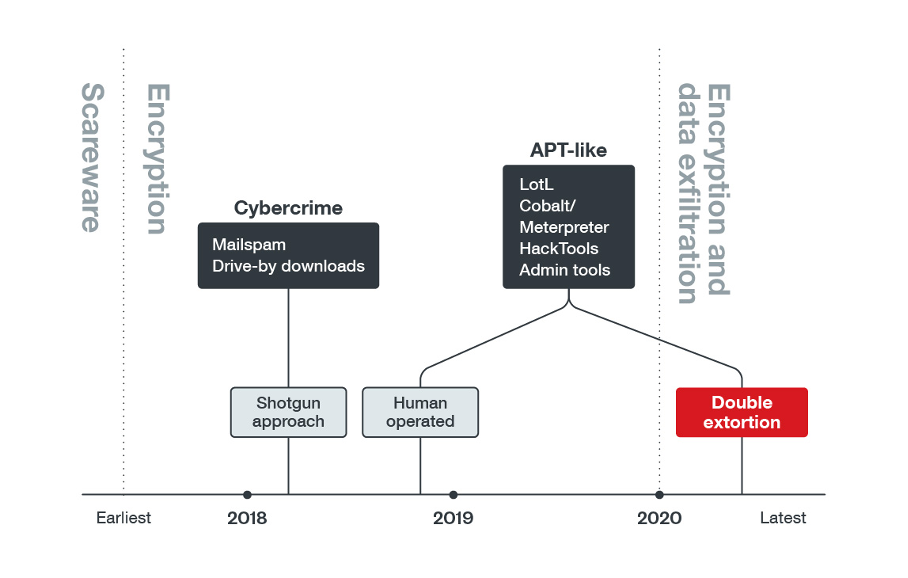

Amikor a ransomware berobbant a kiberfenyegetések világába, még egy kategóriába sorolták az olyan megoldásokkal, mint például a FAKEAV, amely hamis vizsgálati eredményeket készített, hogy rákényszerítse az áldozatokat hamis antivírus szoftverek megvásárlására. Aztán az idő haladtával a sikeresebb ransomware családok fenyegetőbbé váltak: elkezdték a fájlokat nagyszámban titkosítani. Ám a kezdetben okozott sokk után ez a taktika idővel elvesztette hatékonyságát, mert a szervezetek rájöttek, hogy rendszeres biztonsági mentéssel csökkenthető a zsarolóprogram okozta veszély és megelőzhetők a komoly károk. Bizonyos értelemben a zsarolóvírusok hírneve csökkeni kezdett és besorolásuk a veszélyesről a kellemetlenre szelídült. Nagy kár, hogy mindez csak ideiglenes folyamat volt.

2016-ban és 2017-ben számos új zsarolóvírus-család jelent meg, amelyek hatalmas pusztítást végeztek világszerte. Ezekre a kiterjedt ransomware támadásokra válaszul a szervezetek megerősítették védekezési képességeiket. 2018-ra úgy tűnt, hogy a zsarolóvírusok fejlesztése visszaszorul, mert a kriptovaluta bányászatra alkalmazott vírusok elkezdték megelőzni őket a népszerűségi listán. Ám mind kiderült, ez is csak átmeneti visszaesés volt, mert még abban az évben megérkezett a Ryuk, amely magasabbra helyezte a lécet és fordulópontot hozott a zsarolóvírusok életében.

A Ryuk az első dokumentált ransomware volt, amelyet célzott támadásként alkalmaztak. A trickbot és annak moduljai segítségével terjesztette és telepítette a powershell empire-t. Az oldalirányú mozgáshoz kiterjedten használta a PowerShellt és a WMI-t is. 2019-re a ransomware támadások célzottabb megközelítést alkalmaztak, amely 2020-ra már normává vált.

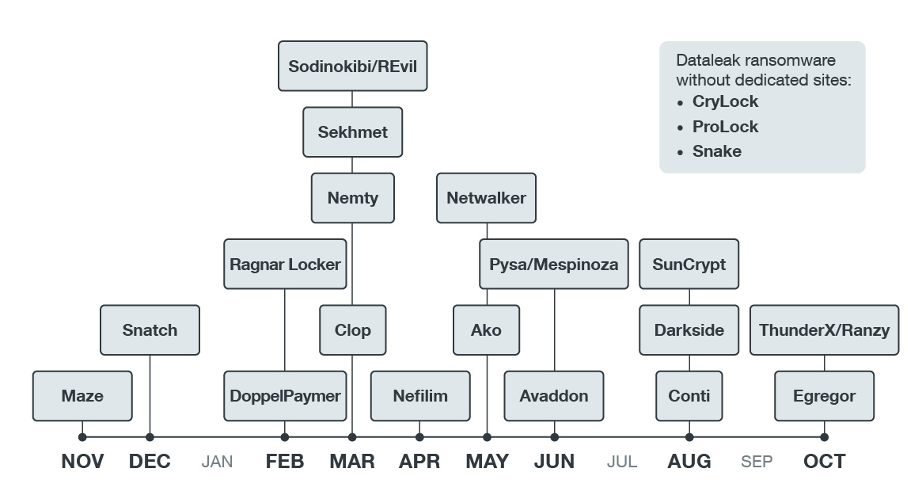

Míg 2019-ben még csak 95 ransomware család létezett, amelyekkel a támadások során találkozhattunk, addig 2020-ban már 127 családra bővült a választék, s 2021-ben ez a szám jelentősen tovább növekedhet.

Mi az a kettős zsarolás?

A kettős zsarolás kiemelkedett a ransomware programok közös vonásai közül és az adatsértések jelentős részében szerepet kapott. A kiberbűnözők ebben az esetben nem csak titkosították az adatokat és blokkolták a hozzáférést, hanem azzal is fenyegetőztek, hogy publikálják a megszerzett adatok másolatát, amennyiben nem teljesítik követeléseiket. Ez a szervezetek számára jelentősen megnövelte a kockázatot, viszont éppen ezért fokozta a zsarolóprogramok elleni védekezési képességek erősítésére tett erőfeszítéseket is. Az ugyanis egy dolog, ha egy cégnek esetleg adatvesztése származik egy-egy támadásból, de a nagyobb szervezetek számára, amelyek rengeteg érzékeny, bizalmas, adott esetben személyes információval dolgoznak, ezek kéretlen publikálása egyenesen végzetes lehet. Egy ilyen támadás esetén nem csak az anyagi veszteségtől, de a hírnév elvesztésétől és a kemény munkával felépített imázs teljes összedőlésétől is retteghetnek.

Az, hogy az adatokat már nem csak az áldozatok rendszerein belül titkosították hanem egy füst alatt el is lopták, megteremtette a célzott támadások megközelítésének lehetőségét. A támadók ismert taktikákat, technikákat és eljárásokat (TTP-t) használtak, amelyek nem különböztek más APT- vagy célzott támadásoktól.

A ransomware támadások négy szakasza

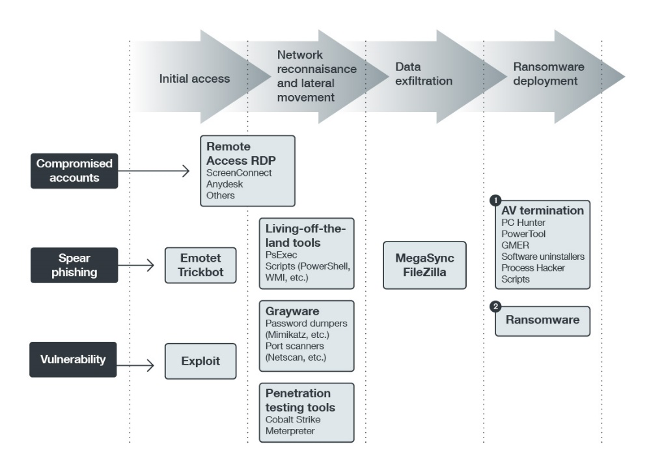

A tipikus ransomware támadási folyamatok jobb megértése érdekében lebontjuk, hogy egy támadás vagy kampány milyen szakaszokból és összetevőkből áll. A 2020-as ransomware támadások átlagosan négy fő szakaszra voltak oszthatók.

Minden szakasz magába foglalja az eszközöket és a technikákat, amelyek egyedi célokhoz lettek hozzáigazítva:

- Kezdeti hozzáférés

Többféle módszert is alkalmazhatnak a rendszer gyenge pontjának meghatározásához. Céljuk a leghatékonyabb és leggyorsabb behatolás megtervezése, például egy adathalász levéllel vagy valamilyen publikus sérülékenység kiaknázásával. - Hálózat felderítése és oldal irányú mozgás

E lépés során a támadók elkészítik az áldozat hálózatának leltárát. A támadó ezt követően vagy tovább értékesíti a megszerzett adatokat – a dark weben, egy fórumon stb. – vagy közvetlenül maga folytathatja a kinyert információk alapján a megtervezett támadást. - Adatszűrés

Ez a folyamat elengedhetetlenné vált a kettős zsarolási elv megvalósításához, ugyanis mielőtt még titkosítani kezdenék az áldozat adatait, a Ransomware készítője előbb fontos adatokat lop el az áldozattól. Ezek általában rendkívül érzékeny információk – például szellemi tulajdon, szerződések, személyazonossági adatok -, amelyeket feltöltenek felhőbe vagy akár egy FTP szerverre. - Ransomware telepítése

Az adatok ellopásával folytatódhat a támadás és telepíthető a zsarolóvírus az áldozat rendszerébe. Első lépésként a kliens védelme és a futó folyamatok kerülnek leállításra, hogy biztosan telepíthető legyen a kártékony kód. A támadók rendszerint törlik a naplókat is, hogy lehetőleg ne maradjon digitális lábnyom utánuk, így nehezebb legyen kideríteni, hogy mi is történt valójában.

Zsarolóvírus, mint elsődleges fegyver

Az elmúlt években a ransomware elsődleges fegyverré vált a gyors vagyonszerzésre törekvő kiberbűnözők kezében. Bár a WannaCry és a Petya által okozott károk óvatosabbá tették az embereket, illetve a szervezetek is következetesebb biztonsági intézkedéseket vezettek be a fenyegetések ellen, sajnos ezzel egy időben a támadók is egyre szofisztikáltabb megoldásokat vetnek be, hogy továbbra is sikeres támadásokat hajthassanak végre. Az elmúlt évben például egyre többször okozott problémát, hogy a ransomware programokat célzott támadások során alkalmazták és már nem csak titkosították az érzékeny adatokat, hanem meg is szerezték azokat. A kettős zsarolás technikájára támaszkodtak, hogy még inkább sarokba szorítsák és hatékonyabban zsarolhassák áldozataikat.

Miért figyeljünk a zsarolóvírusokra?

A ransomware támadások súlyos hatással járhatnak és semmi garancia nincs arra, hogy a felhasználó adatait visszaállítják, akkor sem, ha az áldozat hajlandó ezért kifizetni a váltságdíjat. Ilyen következmények például:

- Személyes szinten a pénzügyi kár vagy érzékeny személyes adatok nyilvánosságra kerülése.

- Céges szinten ilyen lehet az üzleti folyamatok megakasztása, a pénzügyi kár – akár kifizetés esetén vagy épp a kivizsgálás költségessége miatt -, de sérülhet a cég jó híre is, ami a jelenlegi és a potenciális üzletfelek elvesztését okozhatja.

Ráadásul a ransomware célja nem mindig a pénzszerzés, hanem akadnak egyéb okok is egy ilyen jellegű támadás mögött: lehet a cél figyelemelterelés, álcázhat hagyományos hálózati támadást, elfedheti egy korábbi támadás nyomait, leplezhet egy éppen zajló hálózati adatlopást, vagy éppen korlátozhatja – illetve adott esetben meggátolhatja – a rendszer produktivitását, míg az IT csapat éppen a felfedezett zsarolóvírus fertőzéssel küzd.

Fizetni vagy nem fizetni, ez itt a kérdés?

Egy sikeres zsarolóvírus támadás áldozatainak kulcsfontosságú döntést kell meghozni, amikor szembesülnek azzal, hogy idegenek titkosították a számukra és ügyfeleik számára kritikus fontosságú, érzékeny információkat, sőt rosszabb esetben le is nyúlták azokat. Fizessenek váltságdíjat vagy sem?

Nos, a váltságdíj kifizetése egy olyan opció amely néha a probléma enyhítésének leggyorsabb és legegyszerűbb módjának tűnhet, különösen abban az esetben, ha nem rendelkezünk biztonsági mentéssel – vagy más helyreállítási lehetőséggel – a rendszer gyors visszaállításához. A kezdeti pánik hevében sokszor fizetnek a cégek, akik nem rendelkeznek megfelelő tudással és szakértelemmel egy ilyen jellegű incidens kezeléséhez és helyreállításához.

Minden esetre azzal érdemes számolni, hogy az esetek többségében a tolvajok között nincs becsület, tehát még ha fizetünk is, nincs rá garancia, hogy a bűnözők valóban átadják a visszafejtéshez szükséges kulcsokat és eszközöket, vagy adott esetben nem publikálják az eltulajdonított adatokat. Sőt, arra sem, hogy nem érkezik később tőlük újabb zsarolás, immár nagyobb tarifával. Továbbá – ami nagyon fontos tényező egy sikeres támadást követően -, ha fizetünk, semmi nem fogja azt garantálni, hogy a közeljövőben nem leszünk ismét támadók áldozatai között. Gyakori eset ugyanis, hogy a fekete kalapos hacker, miután felderített egy céges infrastruktúrát és sikeres támadást hajtott végre, egész egyszerűen továbbadja az információkat a dark weben, más kiberbűnözőknek.

Összegzésül

A ransomware támadások évről évre a legkedveltebb támadási eszköznek számítanak a kiberbűnözők körében. Egyes esetekben csak a gyors, egyszerű pénzszerzés, vagy épp a rombolás a cél, de egyre több esetben alkalmazzák ezeket az összetett támadások során is. Az egyik legfontosabb oka annak, hogy a bűnözők továbbra is sikeresek a ransomware támadások terén az, hogy képesek kihasználni a sebezhető pontokat, amelyek egyszerűen lefedhetők lennének megfelelő fejlesztésekkel, egy biztonságtudatos fejlesztési terv mentén felépíthető többrétegű védelmi rendszer kialakításával. Ám a szervezetek sok esetben nem hajlandók erre, csak miután már megtörtént a baj.

A zsarolóvírusok jövőjét tekintve folyamatosan növekvő trendre lehet számítani és nagy valószínűséggel a RaaS modell is egyre népszerűbb lesz, amelyben a támadók szolgáltatásként bérelhetnek támadóeszközt. Várható az is, hogy egyre több esetben érvényesül majd a kettős zsarolási stratégia, amely miatt még nagyobb károkat szenvedhetnek el az áldozatok. Egyre több teljesen új mellett a már meglévő kártékony kódok variánsai is folyamatosan látnak napvilágot, ami megnehezíti a védekezést.

A közeljövőben többször is foglalkozunk még a témával és több, zsarolóvírusokhoz köthető cikk is érkezik majd a blogra. Többek között részletesebben írnunk majd a ransomware várható jövőjéről, a mesterséges intelligencia által támogatott zsarolóvírus támadásokról, de terítékre kerül majd a szolgáltatásként elérhető zsarolóvírusok sötét világa is. S persze a legfontosabb: folyamatosan adunk majd tippeket is, hogy miként lehet hatékonyan védekezni, illetve mit tehetnek azok, akik pórul járnak és egy sikeres támadás áldozatává válnak.

Ha szeretnél tőlünk tanulni az IT biztonságról, és részt venni ingyenes eseményeken, mindenképpen iratkozz fel a listánkra.

Kövess minket a LinkedInen is.

Felhasznált forrás: Trend Micro- The State of Ransomware: 2020’s Catch-22

Kapcsolódó bejegyzések

Ransomware: hatékony védelmi praktikák a zsarolóvírusok ellen

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2021.10.22

2021.10.22

A ransomware támadások elleni védekezéshez szükséges gyakorlati tippek: biztonsági mentés, rendszerfrissítés, végpontvédelem és Zero Trust alapelvek.

Rombolásból pénzeső: így lett virágzó üzletág a ransomware

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2021.05.21

2021.05.21

A ransomware virágzó üzletté vált: a kettős zsarolási technika és a Ransomware-as-a-Service modell egyre több támadáshoz vezet, növelve a fenyegetettséget.

Új üzleti modell: így lesz szolgáltatás a ransomware-ből

![]() Krékity Gusztáv

Krékity Gusztáv

![]() 2021.06.30

2021.06.30

A Ransomware-as-a-Service modell megkönnyíti a zsarolóvírus támadások elindítását, így növelve a fenyegetettséget és csökkentve a támadók kockázatait.