Hatékony kockázatkezelési megoldások ICS rendszereknél

![]() Hunyadi Péter

Hunyadi Péter

![]() 2021.04.08

2021.04.08

Mind az otthoni, mind a vállalati felhasználók számára az IT biztonság fogalma kimerül az asztali gépek, okoseszközök, céges hálózatok védelmében: ne vigyék a hackerek a személyes adatainkat, ne kódolja a zsarolóvírus a fontos dokumentumainkat, s ne a mi böngészőnkön keresztül gazdagodjanak az illegális kriptobányászatra szakosodott kiberbűnözők. Pedig akadnak a világban ezeknél jóval durvább támadások is, amelyek annak ellenére is érinthetik mindennapi életünket, hogy nem közvetlenül a mi eszközeink ellen irányulnak.

Még 2010-ben történt, hogy feltehetően amerikai és izraeli forrásból egy Stuxnet nevű kártékony program – féreg – fertőzte meg az iráni bushehri atomerőművet és natanzi urándúsítót, utóbbi létesítményben túlpörgette és tönkretette a használt centrifugák 20%-át. Az akció mérföldkőnek számít a kiberbiztonságban, mert a Stuxnet-támadás után jelentősen megnövekedett az ipari irányítási rendszereket (Industrial Control Systems – ICS) fenyegető incidensek száma, melyek a legtöbb esetben az államok és a lakosság ellátása szempontjából létfontosságú rendszerek, szolgáltatások működéséért felelnek, mint a víz- és áramellátás, áru- és személyforgalmi szolgáltatások vagy épp a jelentősebb élelmiszergyártó üzemek. S ez így tán ijesztőbben is hat, mint amikor az ember a számítógépén tárolt adatok miatt aggódik.

Egy hivatalos ajánlás háttere

Cikkünk alapját az Egyesült Államok Belbiztonsági Minisztériuma (DHS) által javasolt Improving Industrial Control Systems Cybersecurity with Defense-in-Depth Strategies című ajánlás képezi. A kiadvány 2016-ban jelent meg a DHS alá tartozó National Cybersecurity and Communications Integration Center (NCCIC) és Industrial Control Systems Cyber Emergency Response Team (ICS-CERT) munkacsoportok, valamint más állami és versenyszférába tartozó ipari szereplők közös munkájának eredményeként. A dokumentum nem szabvány terjedelmű, ennek megfelelően nem is részletezi aprólékosan az információkat, de összhangban van a NIST (National Institute of Standards and Technology) SP 800-82 és 800-53, valamint a NIST Cybersecurity Framework sztenderdekkel.

Célunk az ebben közzétett ipari-kiberbiztonsági kockázatkezelési ajánlások rövid bemutatása, mégpedig azért, mert – a sok kihívást rejtő ipari kiberbiztonsággal kapcsolatos – munkánk során magunk is nagyon hasznosnak találtuk az oldalain javasolt megközelítést.

Változó kihívások ICS területen és megoldásuk

A már említett 2010-es Stuxnet-támadás után, az ICS rendszerek elleni incidensek számának növekedésén túl egy másik tendencia is megfigyelhető volt az elmúlt években.

Korábban az ICS rendszerek hagyományosan teljesen elszeparált hálózatokon működtek, sajátos, zárt ipari protokollokkal. Használatukhoz egy szűk, belső kör értett csupán, így nem alakult ki igény az adatforgalom logikai védelmére, elegendő volt az ipari környezetek fizikai védelme. A termelés hatékonyságának növeléséhez fűződő érdekek azonban kimozdítják ezeket a rendszereket az izoláció biztonságából, s az üzleti hálózattal való összekötést, illetve az átláthatóságot helyezik előtérbe. Éppen ezért megjelentek a klasszikusan IT környezetben elterjedt nyitott protokollok is (IP) az ipari eszközök portfóliójában. Az ipari rendszerek így egyre inkább kitetté válnak az internet felől érkező fenyegetéseknek, miközben üzletmenet szempontjából rendkívül kritikusnak számítanak. A kihívást tetézi, hogy a magas rendelkezésre állási követelmények miatt nehezebb logikai védelmet kialakítani rajtuk.

De mi lehet erre a megoldás? Nos, mivel az izolációra többé nem lehet alapozni, továbbá az újfajta nyitott modellhez biztonsági szempontból nem zárkózott fel az ICS rendszerek technikai háttere, ezért az IT világban megszokott „hagymahéj-elven” alapuló, ipari hálózatokra szabott mélységi védelem (Defense-in-Depth) alkalmazását javasolja a tárgyalt dokumentum.

Az ajánlás ezt a mélységi védelmet egy könnyen értelmezhető keretrendszer formájában ábrázolja. A mélységi védelem egy minden információs rendszerre ráhúzható rugalmas koncepció, amely holisztikusan, mind humán, mind folyamat, mind technológiai téren (People-Process-Technology) az összes lehetséges védelmi megoldást, illetve minden támadási vektort figyelembe vesz annak érdekében, hogy a védett rendszert valóban ellenállóvá tegye.

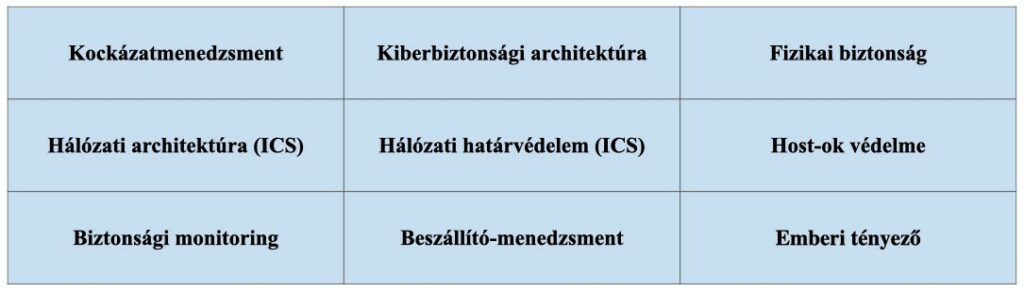

A dokumentum a mélységi védelem koncepcióját kilenc stratégiai elemre osztja. Ezek nem különböznének egy IT rendszer esetében sem, ahogy ez az első ábrán látható.

Az ajánlás ezután a felsorolt stratégiai elemeket bontja ki, elhelyezve őket az ipari környezet kihívásai, speciális igényei között. A javasolt megoldások bevezetését támpontokkal egészíti ki, a felhasználókra bízva, hogy miként alkalmazzák azokat a saját környezetükre.

OT-irányú kockázatkezelés

A stratégiai elemek tárgyalása a Kockázatkezeléssel kezdődik. Fontos kiemelni, hogy ez nem csak egy elem a kilenc közül, hanem a többi által lefedett biztonsági tevékenység alapját képezi. Éppen ezért itt is részletesebben foglalkozom vele. Az ICS-CERT kiadványa három szintű kockázatmenedzsment modell bevezetését javasolja:

- Szervezeti szinten határozzák meg a vállalat minden szinten követendő kockázatkezelési kereteit és minimumát, a kockázati étvágyat és toleranciát. Az újfajta, nyitott ICS rendszerek korában ezen a szinten az ipari domain sérülékenységeinek, kockázatainak a szervezet egészére, az üzletmenet folytonosságra – sőt, a külvilágra – gyakorolt hatásait is abszolút realisztikusan kell figyelembe venni. Ehhez fontos az alsóbb szintekről származó tapasztalatok és észrevételek szem előtt tartása.

- Üzleti folyamatok szintjén – ami alatt ez esetben az ipari termelési folyamatokat értem – történik az OT (Operational Technology) környezetek célzott kockázatkezelési folyamata. Az ajánlás itt – és később is – kiemeli az eszközök, technológiák leltárazását, kritikusságának és kockázatainak meghatározását és a fókuszpontok, kényesebb elemek azonosítását, mint a hatékony védekezés alapját.

- Végül az üzemeltetési/rendszer szinten valósul meg fizikailag mindaz, amit fentebb meghatároztak. A rendszer biztonságát érintő tapasztalatok, visszajelzések innen felfelé áramolva segítenek a stratégia későbbi fejlesztésében. Az alsó két szinten történő kockázatkezelési feladatokat a dokumentum folyamatként konkretizálja, részletesen kitérve ennek egyes lépéseire, amely – miként a második ábrán látható – a második szinten a sérülékenységi és kockázati profilalkotásból, majd a technikai szinten megvalósuló kontrollok bevezetéséből, monitorozásából és fejlesztéséből tevődik össze.

A bemutatott kockázatkezelés menete az eszközök leltárazásával kezdődik, mivel nem tudunk hatékony védelmet kialakítani, ha nem tudjuk, mit védünk. Ahhoz, hogy később fel tudjunk készülni a lehetséges támadásokra, számba kell venni minden használt hardvert, szoftvert, háttéreszközt, ismerni kell ezeknek az egymástól való függőségi viszonyait és az információáramlás csatornáit is, majd kategorizálni kell eszközeinket a kritikusságuk alapján. Több tízéves rendszerek esetében azonban korántsem könnyű feladat a leltár kivitelezése. Ha tudjuk, mit védünk, tudnunk kell, milyen kockázatok fenyegetnek bennünket. A támadás potenciális irányaival és a sérülékenységeinkkel kapcsolatban olyan forrásokra támaszkodhatunk, mint a gyártóegységek műszaki vezetői és kezelői, külső tanácsadók, vagy olyan keretrendszerek, mint amilyen a „MITRE ATT&CK for ICS”. Munkám során én több olyan termékkel találkoztam, melyek képesek feltérképezni az ipari protokollokat használó eszközöket (akár típussal, gyártóval, konfigurációval együtt) és adatbázisokból kinyerni a konkrét verzió ismert gyengeségeit. A támadások hatásvizsgálata és valószínűségének meghatározása véleményünk szerint az egyik leglényegesebb lépés, hiszen az ipari informatikai eszközöknél egy támadás nem csupán anyagi javakban okozhat kárt, hanem emberek testi épsége, akár élete is veszélybe kerül. A hatást befolyásolja a rendszer kritikussága, az hálózat és a rajta folyó kártékony aktivitás átláthatósága és a helyreállítási képességek is. A valószínűség alakulásában szerepet játszik, hogy a rendszereket biztonsági szintre soroltuk, valamint a hozzáféréskezelés mennyire kifinomult és, hogy a szoftverek frissítve vannak-e a legutóbbi verzióra. Az eszközök leltárja és kategóriákba rendezése ennek a lépésnek is megágyazott, így a támadás lehetséges vektorait, valószínűségét és súlyosságát láthatóvá tette. Az eddigi lépésekben szerzett ismeretek birtokában leszünk csak képesek meghatározni és bevezetni a megfelelő biztonsági kontrollokat. Az ipari igényekhez szabott kontrollok lefedik a humán-jellegű intézkedéseket (pl. tudatosítás), a folyamatkialakításokat és a technikai megoldásokat. Implementáláskor érdemes a legveszélyeztetettebb – vagyis a legkritikusabb és legsérülékenyebb – rendszerelemekkel kezdeni. Az ICS rendszerek speciális igényei és technikai nehézségei miatt gyakrabban fordul elő, hogy bizonyos kockázatokat el kell fogadnunk, esetleg a legjobbnak ígérkező kontroll helyett – akár az elvártnál gyengébb – alternatívát kell keresnünk kompatibilitási problémák miatt. A mélységi védelem sokfélesége viszont ezt a nehézséget is hivatott enyhíteni.

Zárásként elmondhatjuk, hogy a jelenlegi OT technológiai fejlődés iránya és a növekvő biztonsági igények egyelőre ellentmondásban vannak egymással, ráadásul nincs egy olyan kibervédelmi „csodaszer”, amely az ipari rendszerek biztonsági és rendelkezésre állási igényeit egyaránt kielégítené. Ebből kifolyólag – a kisebb számú ipari logikai védelmi termékek mellett – létező, ismert védelmi megoldásokat kell OT környezetekhez szabnunk, legyenek azok logikai, fizikai vagy folyamat jellegű módszerek, amihez hiánypótló segítséget nyújt az ICS-CERT ajánlása, mely ingyenesen elérhető az alábbi címen: https://us-cert.cisa.gov/ics/Recommended-Practices

Forrásmegjelölés

A 2. ábra forrása: ICS-CERT, 2016. Recommended Practice: Improving Industrial Control Systems Cybersecurity with Defense-in-Depth Strategies, p. 8.

Még több tartalomért, videókért és rendezvényekért kövess minket a LinkedInen is, kattints ide.

Kapcsolódó bejegyzések

ICS helyett OT: küszöbön az új NIST 800-82

![]() Hunyadi Péter

Hunyadi Péter

![]() 2022.05.24

2022.05.24

Az új NIST 800-82 szabvány az OT rendszerekre fókuszál, kibővítve hatókörét az ICS-en túl épületautomatizálásra, IIoT-re és beléptető rendszerekre is.