Adatszivárgások és zsarolóvírusok 2025-ben – mit tanulhatunk a Verizon éves jelentéséből?

![]() Dobay Ivett

Dobay Ivett

![]() 2025.05.22

2025.05.22

A Verizon 2025-ös Data Breach Investigations Reportja (DBIR) újra iránytűként szolgál a kiberbiztonsági szakemberek számára világszerte. A több mint 12 000 valós adatvédelmi incidens vizsgálatán alapuló jelentés az aktuális fenyegetések természetét, terjedelmét és technikáit mutatja be – és ezekből a tanulságokból a magyar szervezeteknek is sokat érdemes levonniuk.

Változó fenyegetések, ismétlődő mintázatok – mi van a statisztikák mögött?

A támadók módszerei és eszközei fejlődnek, de a céljuk ugyanaz: bejutni, adatot szerezni, hasznot húzni.

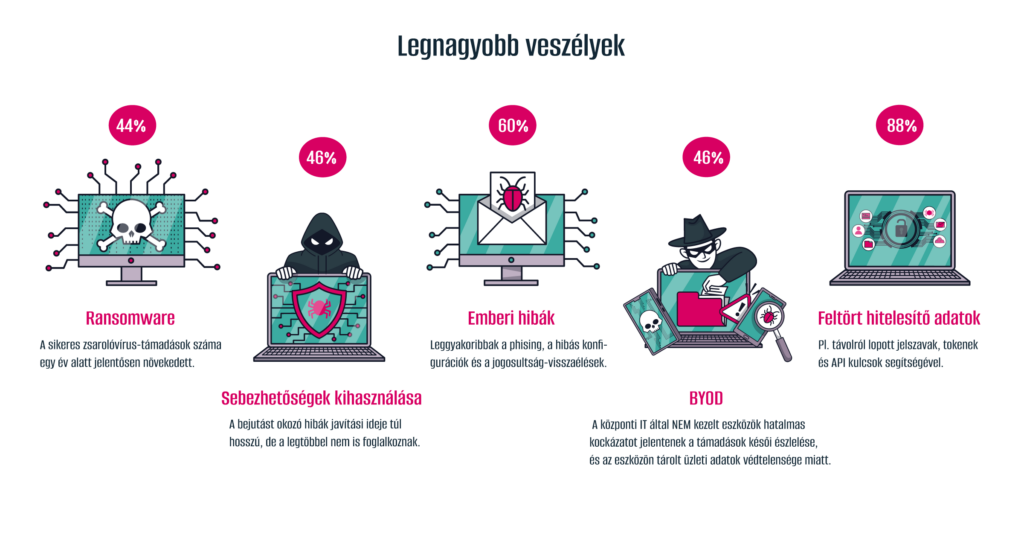

A legfőbb veszélyek

- Zsarolóvírusok (ransomware): A vizsgált adatszivárgások 44%-ban jelen volt, ami 37%-os növekedést jelent tavalyhoz képest.

- Humán tényező: Az esetek 60%-a valamilyen emberi hibához vagy manipulációhoz köthető. Leggyakoribb a figyelmetlenség és hiszékenység kihasználása pszichológiai trükkökkel, így a phishing – e-mailekkel, hamisított bejelentkezési képernyőkkel; a hibás konfiguráció és a jogosultság-visszaélések.

- Visszaélés a hitelesítő adatokkal: A webes alkalmazások elleni támadások esetében az incidensek 88%-ában ellopott vagy feltört hitelesítő adatokat használtak a támadók. A bejutások egyik fő eszköze távolról ellopott jelszavak, tokenek és API kulcsok.

- Sebezhetőségek kihasználása: A támadók kihasználják a lassú reakcióidőt. A határvédelmi eszközök hibáinak csak 54%-át javították ki teljesen, a medián frissítési idő pedig 32 nap.

- A BYOD (bring your own device): A vállalati belépési adatokat az esetek 46%-ában személyes, vagyis nem a központi IT által kezelt eszközökről lopták el. A szervezet így a káros tevékenységet nem tudja időben észlelni, továbbá magát az eszközt és az azon tárolt üzleti adatokat sem tudja megvédeni, ami komoly láthatatlan kockázatot jelent.sok.

Miért fontos ez Magyarországon?

A jelentés ugyan globális, de a tanulságai Magyarországon is érvényesek. Hazánkban is egyre több szervezet használ SaaS szolgáltatásokat, távoli elérést, hibrid munkavégzést – ezek mind növelik a támadási felületet.

- A harmadik fél által okozott incidensek aránya megduplázódott (15%-ról 30%-ra nőtt).

- A határvédelmi eszközök sebezhetőségei közel 8-szor gyakoribb célponttá váltak, miközben a frissítések medián ideje 32 nap.

Hogyan lehet felkészülni?

A jelentés a CIS Controls alapján ajánl intézkedéseket:

Technológiai megoldások:

- Zero Trust elv bevezetése

- Sérülékenységkezelési programok

- Végpontvédelem, patch management, automatikus naplózás

- MFA minden külső elérésre, különösen partnereknél

Szervezeti gyakorlatok:

- Vállalati eszközök és jogosultságnyilvántartása

- Biztonságtudatossági tréningek, phishing szimulációs gyakorlatok

- Gyors jelentési és válaszadási folyamatok kialakítása

AI és a jövő kockázatai

- A támadók is használják a generative AI-t (GenAI): a szintetikusan generált phishing e-mailek száma kétszeresére nőtt.

Az AI-t támadási célokra használó szereplők főként:- Szintetikus szövegeket alkalmaznak a meggyőzőbb e-mailek érdekében.

- Kódgenerálást és fordítási képességeket használják malware-ek és adathalász kampányok lokalizálására

- A dolgozók 15%-a használ AI-t munkaeszközön – sokszor céges azonosítással, szabályozatlan módon vagy magánfiókkal jelentkezik be.

Kockázatok:

- Az AI-rendszerekbe történő dokumentumfeltöltések (összegzéshez, kódelemzéshez) során szenzitív adatok kerülhetnek ki nem kontrollált platformokra.

- A dolgozók nem feltétlenül tudják, hogy ezek a rendszerek nem biztonságosak vállalati használatra.

- Különösen problematikus, ha a BYOD környezetben saját tulajdonú eszközökről használják ezeket a megoldásokat.

AI a védekezés oldalán is megjelenik

Bár a jelentés fókusza inkább a támadásokra irányul, megjegyzi, hogy a GenAI:

- Segíthet a phishing detektálásban (nyelvi minták elemzése),

- Automatizálhat bizonyos SOC (Security Operations Center) feladatokat,

- Ugyanakkor új típusú kockázatokat is létrehoz, mint pl. prompt injection vagy hallucinációkon alapuló hibás javaslatok.

Jövőbeli szabályozási kérdések

- A jelentés nem hoz konkrét szabályozásokat, de utal arra, hogy a vállalati AI-használat szabályozása kulcskérdéssé válik.

- Célszerű a „data minimization” és „least privilege” elveket ismét előtérbe helyezni.

Egyes mobilgyártók már alapértelmezetten bekapcsolt AI-funkciókat kínálnak. Ezek gyakran a felhasználó tudta vagy a szervezet engedélye nélkül működnek, így növelik a nem engedélyezett alkalmazások (shadow IT) használatából eredő kockázatot.

Összegzés

A Verizon 2025-ös DBIR jelentése egyértelművé teszi: a kiberbiztonság nemcsak technológiai, hanem emberi és stratégiai kérdés is. A támadók egyre kifinomultabb módszereket alkalmaznak – akár zsarolóvírusokról, akár mesterséges intelligenciával támogatott social engineeringről van szó. Eközben a támadási felületek is tágulnak: határvédelmi eszközök, partneri kapcsolatok, BYOD-használat, s most már a generative AI rendszerek is új kockázatokat hoznak.

InfoSec üzletágunkban a kiberbiztonságot nemcsak nyomon követjük – aktívan alkalmazkodunk hozzá. A jelentés rávilágít arra, amit a gyakorlatban is tapasztalunk: nem elég csak reagálni a támadásokra, proaktív, adaptív biztonsági stratégiákra van szükség.

A technológiai ökoszisztémák komplexitása és a humán tényező kihívásai mellett a mesterséges intelligencia megjelenése fordulópontot jelent. Egyaránt jelen van a támadók eszköztárában – és egyre inkább megjelenik a védekezés oldalán is. Ezért kiemelt figyelmet fordítunk arra, hogy AI-alapú biztonsági megoldásokat integráljunk portfóliónkba – legyen szó prediktív viselkedéselemzésről, phishing-detektálásról, vagy a Security Operations Center (SOC) munkájának automatizálásáról.

Úgy gondoljuk, hogy az AI biztonságos vállalati használata is szabályozást és tudatosságot igényel. Ebben is segítjük ügyfeleinket: nemcsak technológiát szállítunk, hanem irányelveket, folyamatokat és képzéseket is, hogy ügyfeleink tudatosan, felelősen és biztonságosan használhassák ki az AI adta lehetőségeket.